Microsoft Exchange ProxyLogon PoC漏洞利用公布

近几周来,微软检测到多个利用0day漏洞利用来攻击微软Exchange服务器的攻击活动。其中,利用的是微软Exchange服务器中的ProxyLogon漏洞,CVE编号为CVE-2021-26855,攻击者利用该漏洞可以绕过认证方式和冒充其他用户。在攻击活动中,攻击者利用该漏洞来攻击Exchange服务器,访问邮件账号,安装其他的恶意软件来实现对受害者环境的长期访问。

ProxyLogon漏洞概述

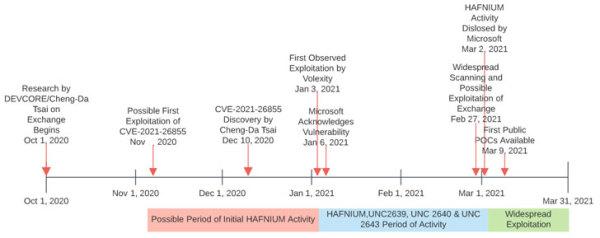

3月2日,Volexity公开宣布检测到了多个利用ProxyLogon漏洞来攻击Exchange服务器的案例,最早可追溯到1月3日。ESET称利用该漏洞在受害者邮件服务器上安装恶意注入的攻击者不多于10个,包括Hafnium、Tick、LuckyMouse、Calypso、Websiic和Winnti(APT41)、Tonto Team、ShadowPad、Opera Cobalt Strike、Mikroceen和 DLTMiner。

根据ESET 的数据分析,有来自115个国家的超过5000台邮件服务器受到该攻击活动的影响,其中涉及政府组织和企业。此外,DutchInstitutefor Vulnerability Disclosure(DIVD)周二发布数据称,发现全球有46000台服务器尚未修复ProxyLogon漏洞。

3月2日,微软发布ProxyLogon漏洞补丁,随后有更多的人开始分析ProxyLogon漏洞和扫描Exchange 服务器。

PoC 公布

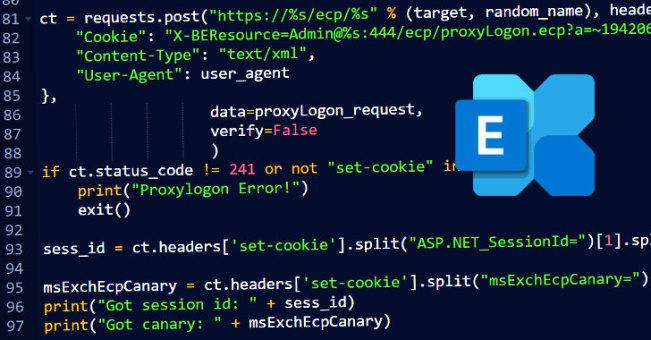

3月10日,越南安全研究人员公布ProxyLogon漏洞的首个漏洞利用,PoC代码在GitHub公开,技术分析发布在medium平台。随后,多名安全研究人员都确认了该PoC的有效性。

Praetorian安全研究人员还逆向了CVE-2021-26855漏洞,通过识别有漏洞版本的exchange服务器和补丁修复的exchange服务器的差别,构造了一个点对点的漏洞利用。

建议

鉴于目前漏洞PoC的公开,以及多个黑客组织都在开发该漏洞利用。目前最好的建议就是尽快安装补丁修复有漏洞的exchange服务器。

PoC技术细节参见:

- https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

- https://therecord.media/poc-released-for-microsoft-exchange-proxylogon-vulnerabilities/

本文翻译自:https://thehackernews.com/2021/03/proxylogon-exchange-poc-exploit.html

鸿蒙官方战略合作共建——HarmonyOS技术社区

推荐系统

番茄花园 Windows 10 极速企业版 版本1903 2022年7月(32位) ISO镜像快速下载

语言:中文版系统大小:3.98GB系统类型:Win10新萝卜家园电脑城专用系统 Windows10 x86 企业版 版本1507 2022年7月(32位) ISO镜像高速下载

语言:中文版系统大小:3.98GB系统类型:Win10笔记本&台式机专用系统 Windows10 企业版 版本1903 2022年7月(32位) ISO镜像快速下载

语言:中文版系统大小:3.98GB系统类型:Win10笔记本&台式机专用系统 Windows10 企业版 版本1903 2022年7月(64位) 提供下载

语言:中文版系统大小:3.98GB系统类型:Win10雨林木风 Windows10 x64 企业装机版 版本1903 2022年7月(64位) ISO镜像高速下载

语言:中文版系统大小:3.98GB系统类型:Win10深度技术 Windows 10 x64 企业版 电脑城装机版 版本1903 2022年7月(64位) 高速下载

语言:中文版系统大小:3.98GB系统类型:Win10电脑公司 装机专用系统Windows10 x64 企业版2022年7月(64位) ISO镜像高速下载

语言:中文版系统大小:3.98GB系统类型:Win10新雨林木风 Windows10 x86 企业装机版2022年7月(32位) ISO镜像高速下载

语言:中文版系统大小:3.15GB系统类型:Win10

相关文章

- 骗术新伎俩,不用密码就能花呗套现?

- QQ空间存储型XSS漏洞的组合利用(图解)

- 黑客特种兵潘少华:如何用人工智能“套路”一个骗子 | 雷锋网公开课

- 防止黑客入侵系统建立很难发现的隐藏帐户

- 1条信息不值2块,数据隐私泄露背后的黑色产业链曝光

- cpu带k和不带k有什么区别?

- 狗汪汪玩转嵌入式——I2C 协议分析

- 16美元就能截取所有短信?美国运营商行动了

- 盗刷别人的 Apple Pay,总共分几步?

- win8虚拟WiFi适配器不见了怎么办?win8系统虚拟wifi网络适配器消失不见了的解决方法

- 详尽了解黑客入侵 WindowsXP系统的方法

- 详解win10下如何重置网络

- 600 美元秒开特斯拉 Model S,这帮“学院派”黑客可真牛

- 盘点:2020年最酷的10家网络安全初创公司

热门系统

热门文章

常用系统

- 1新雨林木风 Windows10 x86 企业装机版2020年12月(32位) ISO镜像高速下载

- 2新萝卜家园电脑城专用系统 Windows10 x86 企业版 版本1507 2021年4月(32位) ISO镜像高速下载

- 3电脑公司Ghost Win7 x64 Sp1装机万能版2019年11月(64位) ISO镜像免费下载

- 4新萝卜家园电脑城专用系统 Windows10 x64 六一节 企业版 版本1903 2022年6月(64位) ISO镜像免费下载

- 5笔记本系统Ghost Win8.1 (X64) 全新纯净版2020年5月(永久激活) 提供下载

- 6笔记本系统Ghost Win8.1 (X64) 全新纯净版2022年4月(永久激活) 提供下载

- 7深度技术Ghost Win8.1 X32 纯净正式版下载 2018年09月(永久激活)

- 8雨林木风Ghost Win7 x64 SP1 极速装机版2019年10月(64位) 高速下载

- 9新萝卜家园电脑城专用系统 Windows10 x86 企业版2021年4月(32位) ISO镜像高速下载