对中东石油和天然气供应链产业的APT攻击

APT攻击者会关注时事,使他们的攻击活动更具吸引力,并对毫无戒心的受害者进行攻击。这些事件并不是全球性的,通常仅是本地或区域名性的,这有助于攻击者缩小目标范围,以期获得更大的攻击成果。

因此,当阿布扎比国家石油公司(ADNOC)终止其之前签订的工程,采购和建筑(EPC)合同时,细心的攻击者为攻击方案提供了新的思路。

https://meed.com/adnoc-awards-dalma-gas-project-to-petrofac-and-sapura

自2020年7月以来,我们发现针对中东石油和天然气行业多个供应链相关组织的针对性攻击有所增加。我们发现了以电子邮件附件形式发送的恶意PDF文件的多个实例,并发现被用来向这些组织分发窃取信息的木马文件AZORult。

在此博客中,我们描述了此活动的详细信息,解释了攻击媒介,恶意软件分发策略和威胁归因。

0x01 分发策略

攻击链始于一封电子邮件,该电子邮件似乎来自于ADNOC的一名官员,并且针对的是供应链和中东政府部门的官员。

此攻击活动系列中的每封电子邮件都有一个附件PDF文件。该PDF的首页上包含下载链接,这些链接可通往合法的文件共享站点,例如wetransfer和mega.nz(在其中托管ZIP存档)。ZIP文件包含一个打包的恶意.NET可执行文件,它将解密,加载和执行AZORult木马文件。图1显示了攻击流程。

图1:攻击流程

邮件分析

图2显示了一封电子邮件,该电子邮件伪装成来自ADNOC Sour Gas实验室的高级化学家。

图2:发送给中东供应链行业官员的虚假电子邮件

在所有情况下,电子邮件都是从基于Gmail的地址发送的。在攻击中观察到的两个Gmail地址是:

salessigma87@gmail.com](mailto:salessigma87@gmail.com)

procurment.chefsfirst.com@gmail.com

攻击者还利用了来自Tutanota的匿名电子邮件服务来创建在keemail.me和tuta.io中注册的电子邮件,这些电子邮件活动中也使用了这些电子邮件。

电子邮件附带的PDF文件是多页文件(共14页),似乎是与ADNOC和多哈机场有关的各种项目的供应合同和法律招标的报价请求(RFQ)。诱饵文件经过精心设计,社工目的非常明显。每个文档的第一页包含使用嵌入式下载链接访问规格和图纸的说明,这些链接会导致下载恶意ZIP文档,如上面的攻击流程所述。

PDF中内容的一些示例包括:

PDF文件名: PI-18031 Dalma Gas Development Project(PackageB)-TENDERBULLETIN-01.pdf

MD5哈希: e368837a6cc3f6ec5dfae9a71203f2e2

图3显示了一个伪装成与Dalma天然气开发项目相关的合法报价请求(RFQ)的PDF。它在右上方带有ADNOC的徽标,并且第一页包含恶意下载链接。

图3:与此攻击相关的PDF中包含的伪造信件

PDF文件名: AHA-QA HAMAD INTERNATIONAL AIRPORT EXPANSION,DOHA.pdf

MD5哈希: abab000b3162ed6001ed8a11024dd21c

图4显示了一个PDF,该PDF伪装成哈马德国际机场多哈扩建计划的报价请求,据推测是来自卡塔尔的供应链贸易承包商。

图4:当地机场扩建项目的虚假询价

0x02 样本分析

攻击者对中东目标特别感兴趣,例如中东供应链中的组织和政府部门,尤其是阿拉伯联合酋长国( UAE)和卡塔尔。

根据电子邮件的目标收件人,电子邮件的内容以及附加的PDF文件,以及元数据和基础结构分析,我们得出结论,这是对中东组织的针对性攻击。

元数据分析

在研究了PDF文件的元数据之后,我们能够发现与同一威胁参与者关联的多个PDF文件。从2020年1月到2020年5月,该分发方法已在野外大量使用。

从2020年7月开始,我们观察到该威胁参与者的活动有所增加,并发起了新的攻击。

PDF文件的元数据表明它们是使用Microsoft Office Word 2013生成的。在所有PDF示例中使用的唯一的作者姓名是:

Donor1

Mr. Adeel

图5显示了带有MD5哈希e368837a6cc3f6ec5dfae9a71203f2e2的PDF文件的元数据示例。

图5:此攻击系列中使用的PDF之一的元数据

附录中提供了此活动中确定的所有PDF样本的完整列表。

基础设施分析

除了电子邮件的内容和用于威胁归因的文档之外,我们还可以从命令与控制(C&C)基础结构中推断出威胁参与者特别选择了与主题融合的C&C服务器。

我们发现的示例中的C&C服务器是crevisoft.net。

在分析时,此域名名解析为IP地址167.114.57.136。我们观察到,当直接访问该域名名时,它将重定向到位于crevisoft.com上的埃及服务咨询公司,如图6所示。

图6:在crevisoft.com上托管的基于中东的合法站点

以下所有四个域名都将重定向到上述域名:

- · crevisoft.net

- · cis.sh

- · crevisoft.org

- · crevisoft.co

有了较高的置信度,我们可以得出结论,该攻击者有兴趣窃取信息并获得对位于中东的供应链相关组织的基础结构的访问权限。

.NET payload的技术分析

出于技术分析的目的,我们将分析带有MD5哈希的.NET二进制文件:84e7b5a60cd771173b75a775e0399bc7

下载的ZIP归档文件中包含的payload是打包和混淆的.NET二进制文件。

基于静态分析,我们可以看到payload伪装成具有欺骗性元数据的Skype应用程序,如图7所示。

图7:主要.NET可执行文件的元数据

执行后,它将解压缩嵌入在资源部分中的另一个payload。图8显示了使用硬编码密钥“ GXR20”解密payload的定制算法。

图8:用于解密第二阶段.NET DLL的子例程

第二阶段

图9显示了解密后的payload,它是一个带有MD5哈希值0988195ab961071b4aa2d7a8c8e6372d和名称Aphrodite.dll的.NETDLL。

图9:解压缩并加载的第二阶段DLL,称为Aphrodite

通过为名为“ Mortiz.Anton”的类创建一个对象以及以下三个参数,将代码执行转移到DLL,如图10所示。

- · ugz1:“ ddLPjs”(位图图像资源的名称)

- · ugz3:“ KKBxPQsGk”(解密密钥)

- · projName:“ Skype”(主要可执行文件的项目名称)

图10:将代码控件传递给Aphrodite DLL

该DLL进一步解压缩另一个二进制文件,该二进制文件作为位图图像嵌入在主要可执行文件的资源部分中,如图11所示。

图11:资源部分内部的位图图像,其中包含下一阶段的payload

与第二阶段(Aphrodite)相似,它也使用自定义算法进行加密。定制算法基于XOR,使用参数ugz3指定的密钥。

第三阶段

最终的解压缩二进制文件是一个带有MD5哈希 ae5f14478d5e06c1b2dc2685cbe992c1和名称Jupiter的.NET DLL。

通过调用其例程之一,将代码控件转移到第三级DLL,如图12所示。

图12:解压缩并加载的名为Jupiter的第三阶段DLL

此第三阶段DLL使用各种方法来检测虚拟化或分析环境的存在。

注册表检查

环境检测:

检查kernel32.dll的导出函数是否包含:wine_get_unix_file_name

基于Windows Management Instrumentation(WMI)的检查:

WMI查询:“ SELECT * FROM Win32_VideoController”

属性:“Description”

检查描述字段中是否存在以下关键字:

· "VM Additions S3 Trio32/64"

· "S3 Trio32/64"

· "VirtualBox Graphics Adapter"

· "VMware SVGA II"

· "VMWARE"

基于DLL名称的检查:

检查进程地址空间中是否存在名称为“ SbieDll.dll”的DLL。

基于用户名的检查:

检查系统用户名是否包含以下字符串之一:

· "USER"

· "SANDBOX"

· "VIRUS"

· "MALWARE"

· "SCHMIDTI"

· "CURRENTUSER"

基于文件名或基于文件路径的检查:

FilePath包含:“ // VIRUS”或“ SANDBOX”或“ SAMPLE”或“ C:\ file.exe”

窗口类检查:

“ Afx:400000:0”

执行完所有上述环境检查后,在主进程的新实例中注入了AZORultpayload(MD5哈希:38360115294c49538ab15b5ec3037a77)。

基于代码执行的流程和所使用的反分析技术,.NET打包的payload似乎是使用CyaX打包程序创建的。有关此打包程序的更多详细信息,请参见此处。

https://rvsec0n.wordpress.com/2020/01/24/cyax-dotnet-packer/

网络通讯

最终的未压缩payloadAZORult将在计算机上执行信息窃取活动,并通过向URL发送HTTPPOST请求来泄露信息:hxxp://crevisoft.net/images/backgrounds/ob/index.php

经过检查,我们发现在C&C服务器上启用了opendir,如图13所示。

图13:在C&C服务器上启用了Opendir

可以通过以下网址访问C&C服务器上的AZORult面板:hxxp://crevisoft.net/images/backgrounds/ob/panel/admin.php。

图14:AZORult面板

PHP邮件程序脚本

在C&C服务器上发现的其他组件中,我们发现了一个PHP邮件脚本,部署在 hxxp:// crevisoft [。] net / images/-/leaf.php。

这使攻击者可以使用C&C服务器的SMTP发送电子邮件。

图15:C&C服务器上的PHP邮件脚本

0x03 结论

该攻击者针对中东地区石油和天然气行业供应链行业的员工,像往常一样,用户在突然收到电子邮件时应保持谨慎,即使这些电子邮件似乎与你感兴趣的东西有关,例如可能看起来是相关的项目投标文件。始终警惕嵌入在文件格式(例如PDF)中的链接,因为这些链接可能会导致系统上下载恶意文件。

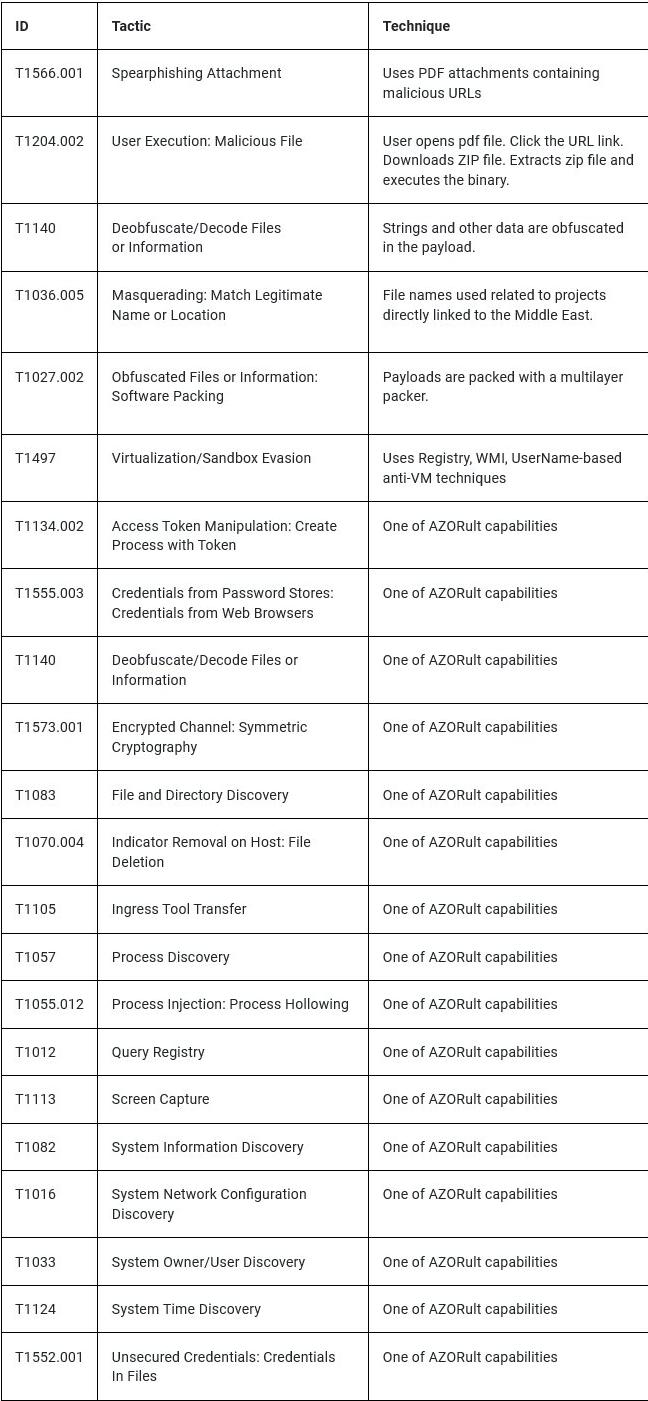

0x04 MITRE ATT&CK TTP映射

0x05 IOCs

推荐系统

番茄花园 Windows 10 极速企业版 版本1903 2022年7月(32位) ISO镜像快速下载

语言:中文版系统大小:3.98GB系统类型:Win10新萝卜家园电脑城专用系统 Windows10 x86 企业版 版本1507 2022年7月(32位) ISO镜像高速下载

语言:中文版系统大小:3.98GB系统类型:Win10笔记本&台式机专用系统 Windows10 企业版 版本1903 2022年7月(32位) ISO镜像快速下载

语言:中文版系统大小:3.98GB系统类型:Win10笔记本&台式机专用系统 Windows10 企业版 版本1903 2022年7月(64位) 提供下载

语言:中文版系统大小:3.98GB系统类型:Win10雨林木风 Windows10 x64 企业装机版 版本1903 2022年7月(64位) ISO镜像高速下载

语言:中文版系统大小:3.98GB系统类型:Win10深度技术 Windows 10 x64 企业版 电脑城装机版 版本1903 2022年7月(64位) 高速下载

语言:中文版系统大小:3.98GB系统类型:Win10电脑公司 装机专用系统Windows10 x64 企业版2022年7月(64位) ISO镜像高速下载

语言:中文版系统大小:3.98GB系统类型:Win10新雨林木风 Windows10 x86 企业装机版2022年7月(32位) ISO镜像高速下载

语言:中文版系统大小:3.15GB系统类型:Win10

相关文章

- Gartner发布2020年端点安全技术成熟度曲线报告

- 苹果手机微信聊天记录删除了怎么恢复?

- 专访 HackerOne COO 王宁:尊重规则是漏洞平台成功的秘诀,欢迎更多成人网站进驻 | 宅客

- Win10搜索没有结果

- Edge浏览器总是出现选择以设置Adobe flash

- 王者荣耀中如何赠送好友英雄?

- 加密解密那些事之SSL(https)中的对称加密与非对称加密

- Getright 5 手动脱壳和重建IAT--第一部分(图)

- 内存不能为read修复方法 解决内存不能为read

- 软件安装过程出现错误,无法修改系统设置

- 技嘉遭勒索软件攻击 黑客威胁称不支付赎金就公开112GB内部数据

- 解决Win10专业版系统更新后网络变慢的问题

- 齐向东:数字经济开采“数据富矿”要安全第一、守住红线

- Palo Alto Networks宣布三亿美元收购云安全公司 Evident.io

热门系统

- 1华硕笔记本&台式机专用系统 GhostWin7 32位正式旗舰版2018年8月(32位)ISO镜像下载

- 2雨林木风 Ghost Win7 SP1 装机版 2020年4月(32位) 提供下载

- 3深度技术 Windows 10 x86 企业版 电脑城装机版2018年10月(32位) ISO镜像免费下载

- 4电脑公司 装机专用系统Windows10 x86喜迎国庆 企业版2020年10月(32位) ISO镜像快速下载

- 5深度技术 Windows 10 x86 企业版 六一节 电脑城装机版 版本1903 2022年6月(32位) ISO镜像免费下载

- 6深度技术 Windows 10 x64 企业版 电脑城装机版2021年1月(64位) 高速下载

- 7新萝卜家园电脑城专用系统 Windows10 x64 企业版2019年10月(64位) ISO镜像免费下载

- 8新萝卜家园 GhostWin7 SP1 最新电脑城极速装机版2018年8月(32位)ISO镜像下载

- 9电脑公司Ghost Win8.1 x32 精选纯净版2022年5月(免激活) ISO镜像高速下载

- 10新萝卜家园Ghost Win8.1 X32 最新纯净版2018年05(自动激活) ISO镜像免费下载

热门文章

常用系统

- 1笔记本&台式机专用系统 Windows10 新春特别 企业版 2021年2月(32位) ISO镜像快速下载

- 2笔记本系统Ghost Win8.1 (32位) 极速纯净版2021年11月(免激活) ISO镜像高速下载

- 3雨林木风Ghost Win8.1 (X32) 快速纯净版2021年4月(免激活) ISO镜像快速下载

- 4电脑公司 GhostXpSp3 新春特别 电脑城装机版 2022年2月 ISO镜像高速下载

- 5雨林木风系统 Ghost XP SP3 六一节 装机版 YN2021年6月 ISO镜像高速下载

- 6新萝卜家园电脑城专用系统 Windows10 x86 企业版2022年7月(32位) ISO镜像高速下载

- 7雨林木风 Windows10 x64 企业装机版2020年10月(64位) ISO镜像高速下载

- 8雨林木风 Windows10 x64 企业装机版2018年10月(64位) ISO镜像快速下载

- 9深度技术Ghost Win7 Sp1 电脑城万能装机版2021年9月(32位) ISO高速下载

- 10番茄花园Ghost Win7 x64 SP1稳定装机版2020年10月(64位) 高速下载