黑客是如何在新冠肺炎疫情中大肆寻觅攻击机会的?(下)

黑客是如何在新冠肺炎疫情中大肆寻觅攻击机会的?(上)

用于C2通信的冠状病毒域

恶意软件使用C2域被用来接收恶意命令和传送数据泄露,尽管网络攻击者主要使用与冠状病毒相关的域来传播恶意软件、网络钓鱼和诈骗,但我们还观察到了它们参与C2通信。

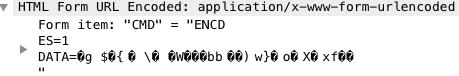

NATsupport网络通信

恶意NATSupportManager远程访问工具(RAT)示例使用了域covidpreventandcure[.]com。从图9所示的网络流量中,你可以看到域解析为5.181.156[.]14。然后,它将多个POST请求发送到hxxp://5.181.156[.]14/fakeurl.htm,并将TCP数据包发送到端口443。如图10所示,POST通信基于HTML表单,C2服务器将这些表单附加到HTTP响应中的编码命令和有效载荷上,而木马则发送经过编码的被盗数据。

HTML表单通信

covidpreventandcure[.]com于3月26日注册,结果两天后我们就开始观察到相关的DNS流量,该活动一直持续到4月11日。在4月份,解析该域的DNS流量显著增加,这表明相关的攻击数量可能会激增。该木马还试图解决另一个未注册COVID-19covidwhereandhow[.]xyz,这很可能是为将来的攻击做准备。

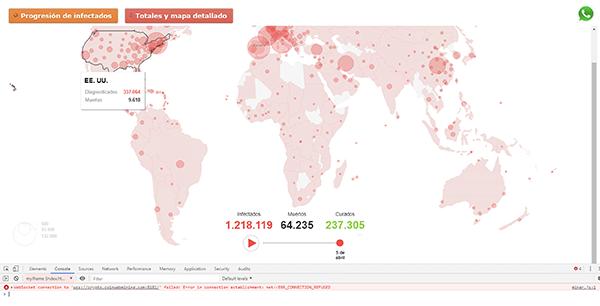

恶意软件使用COVID-19的另一个域是coronavirusstatus.space,该域与一个AzoRult下载程序相关联,该下载程序据称是一个全球COVID-19跟踪应用程序。

利用网上商店的短缺商品广告发起攻击

我们还发现了几项高风险的域名注册,其中有不法之徒创建了虚假的网上商店,并试图诱骗用户购买短缺的商品。网上商店诈骗的迹象有很多,用户可以利用这些迹象作为避免上当受骗的线索。例如,这些网络商店经常做广告,说在目前的冠状病毒大流行中,这些东西好得让人难以置信,这意味着它们会以打折的价格提供口罩或洗手液等需求量很大的产品。如果我们发现这个网站是新的,那么就要起疑了。其他的例子包括强迫用户立即购买,虚假评论,虚假联系信息,网上商店中的剪切和粘贴文本,语法错误和带有关键字的页面。

allsurgicalfacemask[.]com诈骗网站

一个特定的机构注册了两个域allsurgicalfacemask[.]com和surgicalfacemaskpharmacyonline[.]com,这些站点大量宣传口罩的广告,这两个站点之间的唯一区别是所使用的联系信息和虚假的用户推荐。

当访问这些诈骗网站时,我们发现这两个域都只有一个月的历史,与冠状病毒大流行的上升相吻合。接下来,我们观察到国家和域注册信息不匹配。域名在印度注册,而网站上却是法国的地址和电话号码。另一个站点的地址在德国,但电话号码在美国。

除了在与冠状病毒相关的域名上发现可疑的欺诈性商店外,我们还在其他出售与流行性疾病相关商品的商店上发现了webskimmer脚本,示例商店www.sunrisepromos[.]com/promotional-personal-care-accessories/personalize-handsanitizer.html如下图所示。

这些商店包括带有注入的恶意代码的信用卡验证脚本,它会在你输入完信用卡信息后立即发送出去。注入的代码片段如下图所示。页面加载后,脚本通过将其URL与正则表达式列表进行匹配,来检查该页面是否为相关的结帐页面,并开始定期尝试每150毫秒收集并发送一个输入的信用卡号。特别是,它调用函数send,该函数首先将事件侦听程序添加到表单提交和按钮单击事件中,以收集输入的信息,然后根据regex检查收集到的信息,查看信用号码,然后将其发送到/js/index.php中可能存在问题的路径。

在几个销售与流行病相关商品的网站上发现了信用卡分离器代码

利用对冠状病毒的恐惧来获利

survivecoronavirus[.]org恐吓用户购买他们的生存手册

有趣的是,我们发现一组网站建立在人们已经存在的对冠状病毒的恐惧上,并试图恐吓他们购买电子书,如上图所示。首先,他们播放了一段关于冠状病毒最可怕的情况和令人不安的事件视频,然后宣传这本书是在这场大流行中生存的关键。

我们发现了8个注册域名来实施这个骗局,包括coronavirussecrets[.]com和pandemic-survival-coronavirus[.]com。当我们想买他们的书时,就要登陆到buygoods[.]com站。该网站在 San Diego Consumers’Action Network和Better Business Bureau的网站上都有客户的不同评价。San Diego Consumers’ActionNetwork网络上的文章称他们为信息诈骗者,他们的定义是“使用欺诈手段以虚假价格向消费者出售误导或虚假信息”。此外,许多用户报告说他们没有收到已经付款的商品。

冠状病毒域传播的经典骗局

covid19center[.]online上的技术支持骗局页面示例

经典骗局活动还利用了冠状病毒域的流行,例如,我们检测到一个由coronavirusaware[.]xyz和covid19center[.]online提供的知名技术支持欺诈活动,如上图所示。在过去的半年里,超过3000个独特的域名和IP地址(使用本文中描述的行为签名)上出现了这种骗局。攻击者的目的是恐吓网络用户,让他们打电话与攻击者进行沟通,然后付款购买商品。

另一个例子是WhatsApp的“免费互联网”诈骗活动,这是之前看到的使用不同的WhatsApp相关的域。例如whatsapp[.]version[.]gratis和whatsapp[.]cc0[.]co,但现在使用了internet-covid19.xyz。有趣的是,这个活动在它的域中重用了相同的谷歌分析ID——UA-108418953-1(更多关于通过分析ID跟踪活动的信息可以在本文中找到)。

GoogleAnalytics(分析)提供了一种简单,免费的方式来跟踪和分析各种机构网站上的访问者。一个机构每月可能有数千甚至数百万的访问者,但如果管理者对这些访问者一无所知,那些访问者几乎毫无意义。借助其强大的网络分析和报告工具,GoogleAnalytics可以帮助管理者充分利用访问者并将其转化为客户。

除了跟踪访问者数量之外,GoogleAnalytics还提供了有关网站效果以及可以采取哪些措施来实现目标的重要见解。网站管理者可以跟踪网站流量的来源以及访问者的行为方式等所有内容。甚至可以监控社交媒体活动、跟踪移动应用流量、识别趋势并集成其他数据源,以帮助管理者做出明智的业务决策。

虚假药房

anticovid19-pharmacy[.]com托管的非法药房

研究人员长期以来一直在研究非法的网上药店,他们发现了由三个冠状病毒域组成的集群,这些域上托管着非常相似的药房图片,如图18所示,分别是covid19-remedy[.]com,rxcovid[.]com和anticovid19-pharmacy[.]com.。该研究人员还发现这些药房没有营业执照,并利用受攻击的网站来增加它们在“廉价伟哥”等关键词组合搜索结果中的位置。更糟糕的是,这些药店可能会以不正确的剂量和潜在的危险剂量出售药物。虽然域名表明这些商店出售冠状病毒的药物,但它们主要宣传伟哥和其他与该病毒无关的药物。

黑帽SEO是如何利用冠状病毒趋势的

为了使用冠状病毒的话题来吸引网站流量,黑帽SEO描述了用于使网站人为地出现在某些关键字的搜索引擎结果顶部的一系列技术。

coronavirus-latest-update[.]info 看起来像一个冠状病毒信息页面

我们发现用于黑帽SEO的9个与冠状病毒相关的域的集群,其中的所有域都托管有关冠状病毒的类似信息页面,例如上图中所示的coronavirus-latest-update[.]info。但是,这些网站不是实际的信息页面。首先,我们可以看到许多链接到基于比特币的在线赌场sharkroulette[.]com。其次,即使我们尝试点击承诺重定向到coronavirus-com[.]info的链接,由于链接上的JavaScript覆盖,我们仍将被重定向到sharkroulette[.]com。

注册可疑寄存页面

在coronavirus2day[.]com上可疑的寄存注册示例

如图20所示,我们观察到以新注册的冠状病毒为主题的域上托管的许多可疑的寄存页面。例如,在200多个以冠状病毒为主题的独特域名中发现了一种寄存页面。这些页面都从一个父URLhttp[:]//cdn[.]dsultra[.]com/js/registrar.js加载一个潜在的恶意JavaScript。

脚本的部分代码片段如下所示,页面加载后,将执行dL函数,它向hashtag.sslproviders[.]net发送带有URL、引用者、时间戳和cookie信息的请求。注意,特定的子域会随着脚本的重新加载而改变。然后,它会监听bL函数中的响应,并通过更改parent.top.window.location.href值将用户的浏览器重定向到接收到的任何目标。尽管在许多观察到的情况下,脚本在响应中均未收到新的目标URL,但脚本本身最终可以充当潜在的恶意任意URL重定向器。

在许多以冠状病毒为主题的寄存域中发现的恶意重定向器的部分代码段

冠状病毒域的IP日志

服务于IP记录器的coronavirus-game[.]ru

一些内容丰富的与冠状病毒相关的网站也会包括可疑的脚本,这类脚本的一个很好的例子是IP日志记录器,例如在coronavirus-game[.]ru中,这是一个模糊的脚本,它删除了一个不可见的iframe,该iframe将用户的IP地址发送到合法的IP日志记录服务iplogger[.]org。

具有(无效)加密劫持脚本的冠状病毒网站

coronavirusinrealtime[.]com上的浏览器密码劫持失败

有趣的是,我们注意到许多新的冠状病毒网站,例如 coronamasksupply[.]com和coronavirusinrealtime[.]com都在浏览器内嵌入了无效的货币挖掘代码,如上图所示。大多数使用过时的Coinhive服务,或者Webminerpool和Crypto-Loot脚本已过时,因此无法加载相应的挖掘库或无法与不再活动的Websocket端点建立连接。我们怀疑这些攻击者是从其较旧的网站复制粘贴以前的攻击代码,而没有检查代码是否仍在工作。同样,即使利用与大流行相关信息的普及的内容丰富的网页也无法成功执行加密劫持,从而在与过时的挖掘端点的websocket连接上接收到错误。

此外,我们还发现了在浏览器中工作的加密脚本示例,例如位于coronashirts[.]store中的JSE-coin。

总结

总有人会发灾难财,甚至没有任何的道德底线,比如这次新冠肺炎疫情。

就冠状病毒而言,我们观察到每天注册的与冠状病毒相关的域名数量急剧增加,与用户对大流行的兴趣上升相吻合。令人担忧的是,与2月至3月相比,我们发现恶意冠状病毒NRD的每日平均每日数量增加了569%,而高风险域的平均每日数量增加了788%。自1月1日以来,我们发现了2,022个恶意和40261个高风险NRD。我们发现这些域名被用于各种恶意目的,包括恶意软件传播、网络钓鱼攻击、诈骗和黑帽SEO。

在此,我提醒各位用户,应该高度怀疑任何带有COVID-19主题的电子邮件或新注册的网站,无论他们声称拥有什么信息、测试工具或治疗方法。应该特别注意检查域名的合法性和安全性,例如确保域名是合法域名,举个例子,比如google[.]com和g00gle[.]com的区别,并且合法网站都会在域名的左侧有一个锁定图标,这是用来确保有效的HTTPS连接的。对于任何以COVID-19为主题的电子邮件,都应采安全地打开方法,比如查看发件人的电子邮件地址通常会发现该内容可能不合法。

为了保护用户免受黑客的侵害,关于URL过滤的最佳做法建议是禁止访问“新注册的域名”类别。但是,如果你不能阻止对“新注册的域”类别的访问,则我们的建议是对这些URL强制实施SSL解密以提高可见性,阻止用户下载诸如PowerShell和可执行文件之类的危险文件类型,以应用更为严格的威胁防护策略,并在访问新注册的域时增加日志记录。我们还建议使用DNS层保护,因为我们知道超过80%的恶意软件都使用DNS建立C2。

关于此文中明确概述的攻击和IOC,我们已采取以下步骤来实施最佳检测和预防机制:

- 对域、IP地址和URL适当分类;

- 所有样本的均已更新或验证;

- 创建、更新或验证入侵防御系统签名。

推荐系统

微软Win11原版22H2下载_Win11GHOST 免 激活密钥 22H2正式版64位免费下载

语言:中文版系统大小:5.13GB系统类型:Win11微软Win11原版22H2下载_Win11GHOST 免 激活密钥 22H2正式版64位免费下载系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。Win11 64位 Office办公版(免费)优化 1、保留 Edge浏览器。 2、隐藏“操作中心”托盘图标。 3、保留常用组件(微软商店,计算器,图片查看器等)。 5、关闭天气资讯。

Win11 21H2 官方正式版下载_Win11 21H2最新系统免激活下载

语言:中文版系统大小:4.75GB系统类型:Win11Ghost Win11 21H2是微软在系统方面技术积累雄厚深耕多年,Ghost Win11 21H2系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。Ghost Win11 21H2是微软最新发布的KB5019961补丁升级而来的最新版的21H2系统,以Windows 11 21H2 22000 1219 专业版为基础进行优化,保持原汁原味,系统流畅稳定,保留常用组件

windows11中文版镜像 微软win11正式版简体中文GHOST ISO镜像64位系统下载

语言:中文版系统大小:5.31GB系统类型:Win11windows11中文版镜像 微软win11正式版简体中文GHOST ISO镜像64位系统下载,微软win11发布快大半年了,其中做了很多次补丁和修复一些BUG,比之前的版本有一些功能上的调整,目前已经升级到最新版本的镜像系统,并且优化了自动激活,永久使用。windows11中文版镜像国内镜像下载地址微软windows11正式版镜像 介绍:1、对函数算法进行了一定程度的简化和优化

微软windows11正式版GHOST ISO镜像 win11下载 国内最新版渠道下载

语言:中文版系统大小:5.31GB系统类型:Win11微软windows11正式版GHOST ISO镜像 win11下载 国内最新版渠道下载,微软2022年正式推出了win11系统,很多人迫不及待的要体验,本站提供了最新版的微软Windows11正式版系统下载,微软windows11正式版镜像 是一款功能超级强大的装机系统,是微软方面全新推出的装机系统,这款系统可以通过pe直接的完成安装,对此系统感兴趣,想要使用的用户们就快来下载

微软windows11系统下载 微软原版 Ghost win11 X64 正式版ISO镜像文件

语言:中文版系统大小:0MB系统类型:Win11微软Ghost win11 正式版镜像文件是一款由微软方面推出的优秀全新装机系统,这款系统的新功能非常多,用户们能够在这里体验到最富有人性化的设计等,且全新的柔软界面,看起来非常的舒服~微软Ghost win11 正式版镜像文件介绍:1、与各种硬件设备兼容。 更好地完成用户安装并有效地使用。2、稳定使用蓝屏,系统不再兼容,更能享受无缝的系统服务。3、为

雨林木风Windows11专业版 Ghost Win11官方正式版 (22H2) 系统下载

语言:中文版系统大小:4.75GB系统类型:雨林木风Windows11专业版 Ghost Win11官方正式版 (22H2) 系统下载在系统方面技术积累雄厚深耕多年,打造了国内重装系统行业的雨林木风品牌,其系统口碑得到许多人认可,积累了广大的用户群体,雨林木风是一款稳定流畅的系统,一直以来都以用户为中心,是由雨林木风团队推出的Windows11国内镜像版,基于国内用户的习惯,做了系统性能的优化,采用了新的系统

雨林木风win7旗舰版系统下载 win7 32位旗舰版 GHOST 免激活镜像ISO

语言:中文版系统大小:5.91GB系统类型:Win7雨林木风win7旗舰版系统下载 win7 32位旗舰版 GHOST 免激活镜像ISO在系统方面技术积累雄厚深耕多年,加固了系统安全策略,雨林木风win7旗舰版系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。win7 32位旗舰装机版 v2019 05能够帮助用户们进行系统的一键安装、快速装机等,系统中的内容全面,能够为广大用户

番茄花园Ghost Win7 x64 SP1稳定装机版2022年7月(64位) 高速下载

语言:中文版系统大小:3.91GB系统类型:Win7欢迎使用 番茄花园 Ghost Win7 x64 SP1 2022.07 极速装机版 专业装机版具有更安全、更稳定、更人性化等特点。集成最常用的装机软件,集成最全面的硬件驱动,精心挑选的系统维护工具,加上独有人性化的设计。是电脑城、个人、公司快速装机之首选!拥有此系统

相关文章

- Win7系统Ipv6无网络访问权限怎么办?Ipv6无网络访问权限解决办法

- 分享PHP场景中getshell防御思路

- 安装win10系统后开始菜单、音量、网络、任务栏左键打不开解决办法

- 深入分析 网吧网络常见问题与解决方案

- 8年开发,连登陆接口都写这么烂...

- php escapeshellcmd多字节编码漏洞解析及延伸

- U盘写保护了怎么办 3种方法轻松解决u盘写保护

- 修改网卡传输速度 恢复网络畅通

- 新冠疫情下的网络威胁:COVID-19衍生的恶意活动(下)

- Win8升级到Win8.1出现黑屏、蓝屏的解决方法

- 电脑怎么检查硬件故障 判断电脑故障看这个就够!

- FIN11黑客组织加入勒索软件赚钱计划,FIN11活动分析

- 点燃 “智能引擎”| 车联网融合的安全之道

- 脚本防止SSH和vsftpd暴力破解的代码分享

- Win8系统还原Win7如何避免系统出错?

- Windows10要成为“史上最安全的操作系统”,还需要你对它做了这几件事

- 新型恶意软件“Silver Sparrow”已感染了近三万台Mac,且已扩散到153个国家/地区

- 巧妙破解开别人ASP木马密码的方法

热门系统

- 1华硕笔记本&台式机专用系统 GhostWin7 32位正式旗舰版2018年8月(32位)ISO镜像下载

- 2深度技术 Windows 10 x86 企业版 电脑城装机版2018年10月(32位) ISO镜像免费下载

- 3电脑公司 装机专用系统Windows10 x86喜迎国庆 企业版2020年10月(32位) ISO镜像快速下载

- 4雨林木风 Ghost Win7 SP1 装机版 2020年4月(32位) 提供下载

- 5深度技术 Windows 10 x86 企业版 六一节 电脑城装机版 版本1903 2022年6月(32位) ISO镜像免费下载

- 6深度技术 Windows 10 x64 企业版 电脑城装机版2021年1月(64位) 高速下载

- 7新萝卜家园电脑城专用系统 Windows10 x64 企业版2019年10月(64位) ISO镜像免费下载

- 8新萝卜家园 GhostWin7 SP1 最新电脑城极速装机版2018年8月(32位)ISO镜像下载

- 9电脑公司Ghost Win8.1 x32 精选纯净版2022年5月(免激活) ISO镜像高速下载

- 10新萝卜家园Ghost Win8.1 X32 最新纯净版2018年05(自动激活) ISO镜像免费下载

热门文章

常用系统

- 1笔记本&台式机专用系统 Windows10 企业版 版本1903 2022年5月(32位) ISO镜像快速下载

- 2电脑公司Ghost Win7 x64 Sp1装机万能版2020年4月(64位) ISO镜像免费下载

- 3电脑公司 装机专用系统Windows10 x86新春特别 企业版2020年2月(32位) ISO镜像快速下载

- 4番茄花园GhostWin7 SP1电脑城极速装机版2019年10月(32位) 最新高速下载

- 5雨林木风Ghost Win8.1 (X64) 极速纯净版2019年5月免激活) ISO镜像高速下载

- 6新萝卜家园 GhostWin7 SP1 电脑城极速稳定版2022年7月(32位) ISO镜像高速下载

- 7雨林木风Ghost Win8.1 (X32) 快速纯净版2021年12月(免激活) ISO镜像快速下载

- 8笔记本系统Ghost Win8.1 (X64) 新春特别 全新纯净版2021年2月(永久激活) 提供下载

- 9雨林木风 Windows10 x64 企业装机版2019年10月(64位) ISO镜像高速下载

- 10深度技术Ghost Win8.1 x32位 特别纯净版2020年4月(免激活) ISO镜像高速下载