赛门铁克称 WannaCry 与黑客组织 Lazarus 有关,但没提朝鲜

消息,5月23日,收到赛门铁克公司发来的一则消息,称勒索软件 WannaCry 攻击事件中使用的工具和基础设施与 Lazarus 有着紧密联系。该团伙曾对索尼影业公司进行摧毁性攻击,还曾从孟加拉央行盗取8100万美元。

了解到,此前,网传 Lazarus 幕后有朝鲜的支持,是一“朝鲜黑客组织”,但是,赛门铁克称, WannaCry攻击事件并不具有民族或国家所资助活动的特点,更像是典型的网络犯罪活动。

以下是赛门铁克对此的具体分析报告:

在5月12日WannaCry全球性爆发前,其早期版本(Ransom.Wannacry)曾在二月、三月和四月份用以执行少量目标性攻击。早期版本的WannaCry和2017年5月的版本基本相同,只是传播方式有所差别。赛门铁克安全响应团队对WannaCry早期攻击进行了分析,发现网络攻击者所使用的工具、技术和基础设施与之前Lazarus攻击时间中所见到的有大量共同点,这说明Lazarus极有可能就是传播WannaCry的幕后黑手。尽管与Lazarus有关联,但WannaCry攻击事件并不具有民族或国家所资助活动的特点,更像是典型的网络犯罪活动。这些早期版本的WannaCry使用盗取的认证信息在网络中传播,而不是利用泄露的“永恒之蓝” 利用工具。“永恒之蓝”导致WannaCry于5月12日期快速在全球范围扩散。

关系总结

在WannaCry于二月份的首次攻击之后,我们在受害者网络上发现了与Lazarus有关恶意软件的三个组成部分:Trojan.Volgmer和Backdoor.Destover的两个变体,后者是索尼影业公司攻击事件中所使用的磁盘数据清除工具。

Trojan.Alphanc用以在三月和四月份中传播WannaCry,该病毒是Backdoor.Duuzer的修正版,而Backdoor.Duuzer之前与Lazarus有所关联。

Trojan.Bravonc与Backdoor.Duuzer和Backdoor.Destover使用相同的IP地址以进行命令和控制,而后两者均与Lazarus有所关联。

Backdoor.Bravonc的代码混淆方法和WannaCry与Infostealer.Fakepude(与Lazarus有所关联)相似。

而且,WannaCry和之前与Lazarus相关的 Backdoor.Contopee之间存在共享代码。

二月份的攻击

2017年2月10日,赛门铁克发现了WannaCry在网络中作乱的首个证据,当时有一家机构受到了感染。在首次感染的两分钟内,机构中的100多台计算机便遭到了感染。

网络攻击者在受害者网络上留下了几个工具,从而提供了WannaCry传播方式的确凿证据。我们在一台受影响的计算机上发现了两个文件,即mks.exe和hptasks.exe(参见附录C:感染指标)。mks.exe这个文件是Mimikatz(Hacktool.Mimikatz)的一个变体,而Mimikatz则是广泛用于目标性攻击中的密码转储工具。第二个文件hptasks.exe用以使用mks.exe盗取的密码,在其他网络计算机上复制和执行WannaCry。

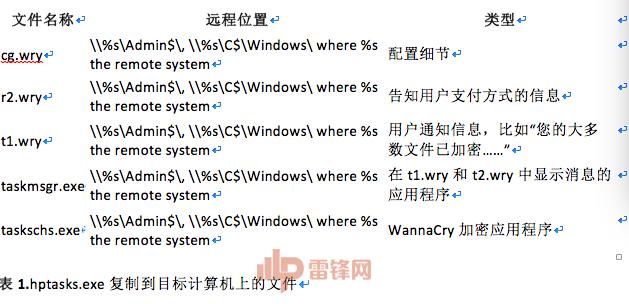

WannaCry通过hptasks.exe传播有两个阶段的过程。在第一阶段,hptasks运行后可传递一个IP地址的目标清单,将其作为一个参数。在给出这条命令时,hptasks将在一个名为“cg.wry”的文件中读取之前盗取的认证信息,并用其连接IP地址范围组内的所有计算机。所有连接尝试均记录于log.dat文件。如果成功连接远程计算机,则Admin$或C$\Windows这两个文件夹中将不存在带有.res后缀名的文件,之后hptasks.exe将把表2中列出的文件复制在远程计算机之上。

在hptasks.exe在远程计算机上执行WannaCry之后,第二阶段开始。hptasks可将多个参数传递到远程计算机上的WannaCry安装程序,包括一个组新的IP地址。如果WannaCry作为参数与这些IP地址一起运行,则不能加密本地计算机上的文件。然而,WannaCry可与传递的IP地址相连,使用文件c.wry资源段中嵌入的认证信息,访问这些计算机上的Admin$和C$分享文件,之后远程对这些文件进行加密。

除hptasks.exe和mks.exe外,我们在受害者网络的第二台计算机上发现了恶意软件的另外五个组成部分。这五个工具由三个与Lazarus有关。有两个是索尼影业公司攻击事件中所用工具Destover(Backdoor.Destover)的变体。第三个是Trojan.Volgmer,Lazarus之前曾用此恶意软件攻击南韩的目标。

三月和四月份的攻击

自3月27日起,至少有五家机构遭到了新版WannaCry的感染。这些攻击事件似乎没有什么固定模式,受攻击的机构涉及各个行业,地理位置也各种各样。然而,这些攻击事件揭示了WannaCry和Lazarus背后之间关系的其他证据。

为了部署WannaCry,这些攻击使用了两种不同的后门程序:Trojan.Alphanc和Trojan.Bravonc。Alphanc用以将WannaCry放置于至少属于两名已知受害者的计算机之上,将略微调整的恶意软件部署至所有受害者的计算机上。

Alphanc的大量代码与Backdoor.Duuzer相同,而后者是索尼影业攻击事件中所用数据清除工具Destover的子类(参见附录B:共享代码)。事实上,赛门铁克研究人员认为Alphanc就是Duuzer的演变程序。Duuzer之前与Backdoor.Joanap和Trojan.Volgmer的活动也有所联系,而后两者先前均与Lazarus有关联。

赛门铁克研究人员能够创建Alphanc在受害者系统上活动的详细时间表,从该病毒登录系统开始到WannaCry部署完毕为止。

Alphanc活动时间表

Alphanc作为armsvc.exe部署至目标计算机之上,并在几分钟后自行复制,并使用新文件名javaupdate.exe。样本从以下位置开始执行:

cmd.exe /c "copy c:\Users\Administrator\AppData\armsvc.exe

c:\windows\system32\javaupdate.exe >

C:\Users\REDACTED\AppData\Local\TempK15DA.tmp" 2>&1

几分钟后,系统将创建并执行认证信息转储器mks.exe(与二月份WannaCry使用的认证信息转储器相同)。之后三天没有任何活动,随后网络攻击者送回并部署RAR版本并创建密码保护文档。片刻之后,一个名为“g.exe”的网络扫描程序开始运行。该程序对网络攻击者所选择IP地址范围中的所有IP地址进行域名解析,很可能是为了确定其感兴趣的计算机。在网络攻击者将配置文件送回本地网络前,活动会有一个两天的间隔。所用命令示例包括:

cmd.exe /c "net view > C:\Users\REDACTED\AppData\Local\TempK2301.tmp" 2>&1

cmd.exe /c "net view /domain >C:\Users\REDACTED\AppData\Local\TempK6C42.tmp" 2>&1

cmd.exe /c "time /t > C:\Users\REDACTED\AppData\Local\TempKC74F.tmp" 2>&1

之后,javaupdate.exe创建文件taskhcst.exec。这便是勒索软件WannaCry。.exec后缀名重新更名为.exe,如下所示。这很可能是一个安全检查,使网络攻击者不会错误地过早执行此文件。

cmd.exe /c "ren C:\Windows\taskhcst.exec taskhcst.exe >

C:\Users\REDACTED\AppData\Local\TempK833D.tmp" 2>&1

将近45分钟之后,网络攻击者将后门程序javaupdate.exe复制至远程计算机之上。之后,网络攻击者还在此计算机粘贴了一个名为“bcremote.exe”的文件;该文件和二月份攻击中名为hptasks.exe的工具相同,用以在网络上传播WannaCry。WannaCry随后复制此文件的配置文件,并最终进行自我复制:

cmd.exe /c "net use \\REDACTED\ipc$ REDACTED /u:REDACTED >C:\Users\REDACTED\AppData\Local\TempK2E.tmp" 2>&1

cmd.exe /c "copy c:\windows\system32\javaupdate.exe\\REDACTED\c$\windows\javaupdate.exe >C:\Users\REDACTEDAppData\Local\TempK3E49.tmp" 2>&1

cmd.exe /c "copy c:\windows\beremote.exe \\REDACTED\c$\windows\ >C:\Users\REDACTED\AppData\Local\TempK4DD5.tmp" 2>&1

cmd.exe /c "copy c:\windows\c.wry \\REDACTED\c$\windows\ >C:\Users\REDACTED\AppData\Local\TempK7228.tmp" 2>&1

cmd.exe /c "copy c:\windows\taskh*.exe \\REDACTED\c$\windows\ >C:\Users\REDACTED\AppData\Local\TempK7DCF.tmp" 2>&1

相同程序还会在网络上的第二台服务器上进行,执行bcremote.exe命令后,WannaCry便在整个网络中开始传播。

Trojan.Bravonc

有关Trojan.Bravonc的运行信息很少,该程序用以将WannaCry放于至少两名其他受害者的计算机之上,表明其与Lazarus团伙有着相当明确的关联。

该程序连接IP地址87.101.243.252上的命令和控制(C&C)服务器,该IP地址与Destover(Lazrus的一款知名工具)示例中使用的IP地址相同。BlueCoat在《从首尔到索尼报告》中也提及了此IP地址。

我们还发现Duuzer用此IP地址作为C&C服务器。Bravonc和Destover的一个变体还共享密码相关代码(参见附录B:共享代码)。此外,Bravonc的传播方式(在SMB上使用硬编码认证信息)与Lazarus相关的另一个工具Joanap使用了相同的技术。

五月份攻击:WannaCry开始在全球范围内传播

5月12日,整合已泄露“永恒之蓝”利用工具的新版WannaCry发布了,“永恒之蓝”可使用Windows中的两个已知漏洞(CVE-2017-0144和CVE-2017-0145)将勒索软件传播至受害者网络中未安装补丁的计算机之上,也可将其传播至与互联网连接的其他安全防范薄弱的计算机之上。

整合“永恒之蓝”之后,WannaCry从仅能在受限数量目标性攻击中使用的危险工具转变成一个近年来最为恶性的恶意软件。这种恶意软件造成了大范围破坏,很多机构受到感染,还有一些机构被迫对计算机进行离线软件升级。MalwareTech的一篇网络安全博文介绍了对该恶意软件杀手锏的发现和触发原理,从而制限制了它的传播和危害。

早期版本的WannaCry和5月12日攻击中所使用的在很大程度上是相同的,但也有一些小更改,主要是后者对“永恒之蓝”利用工具进行了整合。用以加密Zip文件的密码嵌入于WannaCry释放器之中,与其他两个版本相似(“wcry@123”、“wcry@2016”和 “WNcry@2ol7”),说明这两个版本软件的作者可能来自同一个团伙。

第一个版本的WannaCry使用了少量的比特币客户端,而且传播性不广,这说明其不是众多网络犯罪团伙所共享的工具。同时也进一步证明了两个版本的WannaCry都由一个团伙所操作。

WannaCry与Lazarus相关联

除了WannaCry传播工具的相同性之外,WannaCry本身和Lazarus团伙还有着很多关联。该勒索软件与恶意软件Backdoor.Contopee共享了一些代码,而后者先前与Lazarus有所关联。Contopee的一个变体使用了自定义SSL工具,其加密套件与WannaCry所用的相同。在这两个例子中,加密套件均使用了相同组的密码,共75个不同密码可供选择(与拥有300多个密码的OpenSSL不同)。

此外,WannaCry的代码混淆方法与Infostealer.Fakepude类似,而后者先前与Lazarus有所关联;而且,三月和四月份用以传播WannaCry的恶意软件Trojan.Alphanc也与Lazarus有所关联(请参见上文)。

偶然泄漏使WannaCry变成了全球性威胁

对少量WannaCry早期攻击事件的发现,提供了该勒索软件与Lazarus团伙有所关联的强力证据。这些早期攻击明显使用了先前与Lazarus相关的工具、代码和基础设施,而且通过后门程序和盗取认证信息进行传播的方式也与Lazarus先前的攻击相一致。“永恒之蓝”利用工具的泄漏使网络攻击者能够将WannaCry变得更为强大,远远比该勒索软件在依赖自有工具时强大得多。这是因为网络攻击者借此能够绕过很多之前必须执行的步骤,无需再盗取认证信息并在计算机之间互相复制粘贴。

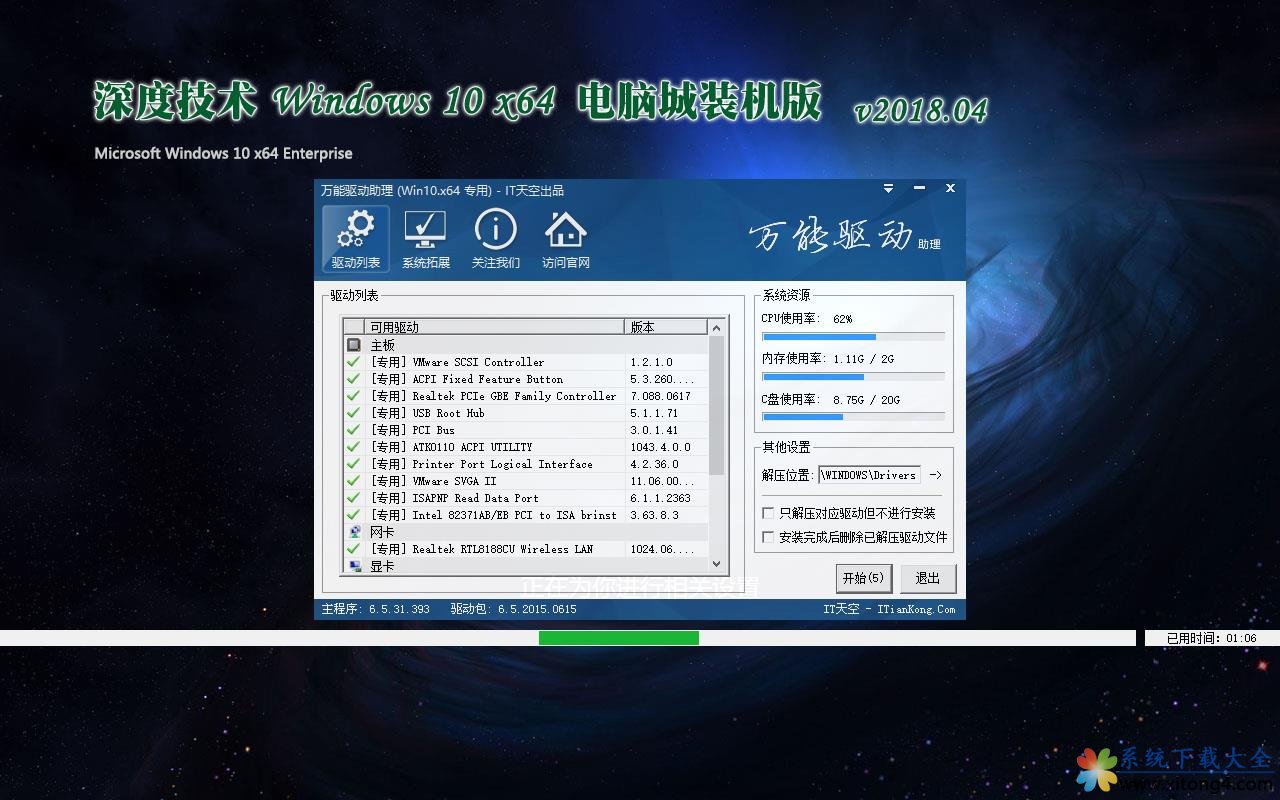

推荐系统

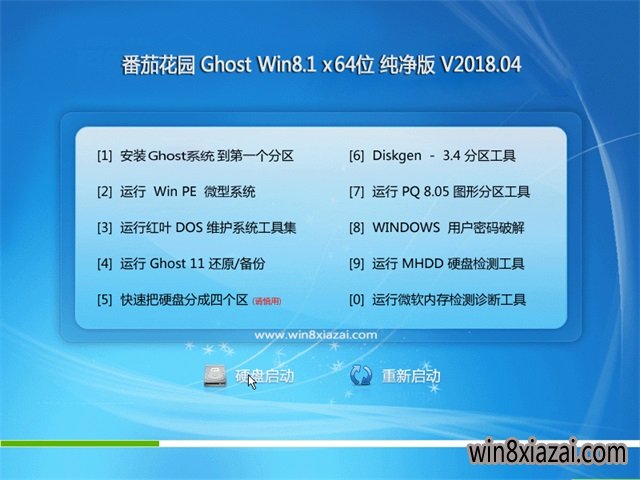

电脑公司Ghost Win8.1 x32 精选纯净版2022年7月(免激活) ISO镜像高速下载

语言:中文版系统大小:2.98GB系统类型:Win8电脑公司Ghost Win8.1x32位纯净版V2022年7月版本集成了自2022流行的各种硬件驱动,首次进入系统即全部硬件已安装完毕。电脑公司Ghost Win8.1x32位纯净版具有更安全、更稳定、更人性化等特点。集成最常用的装机软件,精心挑选的系统维护工具,加上绿茶独有

微软Win11原版22H2下载_Win11GHOST 免 激活密钥 22H2正式版64位免费下载

语言:中文版系统大小:5.13GB系统类型:Win11微软Win11原版22H2下载_Win11GHOST 免 激活密钥 22H2正式版64位免费下载系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。Win11 64位 Office办公版(免费)优化 1、保留 Edge浏览器。 2、隐藏“操作中心”托盘图标。 3、保留常用组件(微软商店,计算器,图片查看器等)。 5、关闭天气资讯。

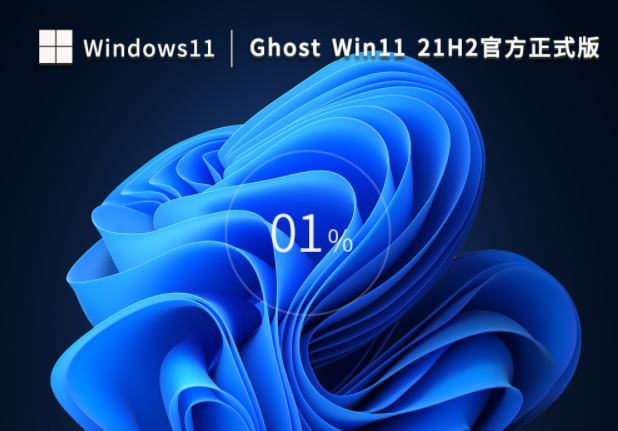

Win11 21H2 官方正式版下载_Win11 21H2最新系统免激活下载

语言:中文版系统大小:4.75GB系统类型:Win11Ghost Win11 21H2是微软在系统方面技术积累雄厚深耕多年,Ghost Win11 21H2系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。Ghost Win11 21H2是微软最新发布的KB5019961补丁升级而来的最新版的21H2系统,以Windows 11 21H2 22000 1219 专业版为基础进行优化,保持原汁原味,系统流畅稳定,保留常用组件

windows11中文版镜像 微软win11正式版简体中文GHOST ISO镜像64位系统下载

语言:中文版系统大小:5.31GB系统类型:Win11windows11中文版镜像 微软win11正式版简体中文GHOST ISO镜像64位系统下载,微软win11发布快大半年了,其中做了很多次补丁和修复一些BUG,比之前的版本有一些功能上的调整,目前已经升级到最新版本的镜像系统,并且优化了自动激活,永久使用。windows11中文版镜像国内镜像下载地址微软windows11正式版镜像 介绍:1、对函数算法进行了一定程度的简化和优化

微软windows11正式版GHOST ISO镜像 win11下载 国内最新版渠道下载

语言:中文版系统大小:5.31GB系统类型:Win11微软windows11正式版GHOST ISO镜像 win11下载 国内最新版渠道下载,微软2022年正式推出了win11系统,很多人迫不及待的要体验,本站提供了最新版的微软Windows11正式版系统下载,微软windows11正式版镜像 是一款功能超级强大的装机系统,是微软方面全新推出的装机系统,这款系统可以通过pe直接的完成安装,对此系统感兴趣,想要使用的用户们就快来下载

微软windows11系统下载 微软原版 Ghost win11 X64 正式版ISO镜像文件

语言:中文版系统大小:0MB系统类型:Win11微软Ghost win11 正式版镜像文件是一款由微软方面推出的优秀全新装机系统,这款系统的新功能非常多,用户们能够在这里体验到最富有人性化的设计等,且全新的柔软界面,看起来非常的舒服~微软Ghost win11 正式版镜像文件介绍:1、与各种硬件设备兼容。 更好地完成用户安装并有效地使用。2、稳定使用蓝屏,系统不再兼容,更能享受无缝的系统服务。3、为

雨林木风Windows11专业版 Ghost Win11官方正式版 (22H2) 系统下载

语言:中文版系统大小:4.75GB系统类型:雨林木风Windows11专业版 Ghost Win11官方正式版 (22H2) 系统下载在系统方面技术积累雄厚深耕多年,打造了国内重装系统行业的雨林木风品牌,其系统口碑得到许多人认可,积累了广大的用户群体,雨林木风是一款稳定流畅的系统,一直以来都以用户为中心,是由雨林木风团队推出的Windows11国内镜像版,基于国内用户的习惯,做了系统性能的优化,采用了新的系统

雨林木风win7旗舰版系统下载 win7 32位旗舰版 GHOST 免激活镜像ISO

语言:中文版系统大小:5.91GB系统类型:Win7雨林木风win7旗舰版系统下载 win7 32位旗舰版 GHOST 免激活镜像ISO在系统方面技术积累雄厚深耕多年,加固了系统安全策略,雨林木风win7旗舰版系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。win7 32位旗舰装机版 v2019 05能够帮助用户们进行系统的一键安装、快速装机等,系统中的内容全面,能够为广大用户

相关文章

- 除了无需密码即可解锁电脑,macOS 又出了文件共享问题

- Win7旗舰版系统开机提示“网络上有重名”的故障原因及解决方法

- 除了燃油公司,美国还因为哪些黑客攻击事件,而进入“紧急状态”

- 中兴光猫路由器ZXV10 H108L怎么设置网络最好?

- 盗刷别人的 Apple Pay,总共分几步?

- 如何确保在家办公员工的远程访问安全

- 去年,谷歌砍掉了70万个APP,原因有这三点

- 专栏

- 详解电脑Win10连接WiFi无线网络的方法

- 出门问问发布ticwear:Moto 360终于能用了

- 360随身wifi无法使用/无法加入网络怎么办?

- 如何设置IE多窗口模式

- 黑客究竟用什么姿势偷走了你的钱? | 雷锋网公开课

- 直击RSA 2020大会,看业界大佬如何“搅局”网络安全市场

- 专栏

- 如何进行电脑硬件测试?

- Windows Server 2008网络中顺畅访问“邻居”

- 预告 | 解密勒索木马:一夜间文件统统都被加密是怎么回事 | 硬创公开课

热门系统

- 1华硕笔记本&台式机专用系统 GhostWin7 32位正式旗舰版2018年8月(32位)ISO镜像下载

- 2深度技术 Windows 10 x86 企业版 电脑城装机版2018年10月(32位) ISO镜像免费下载

- 3电脑公司 装机专用系统Windows10 x86喜迎国庆 企业版2020年10月(32位) ISO镜像快速下载

- 4雨林木风 Ghost Win7 SP1 装机版 2020年4月(32位) 提供下载

- 5深度技术 Windows 10 x86 企业版 六一节 电脑城装机版 版本1903 2022年6月(32位) ISO镜像免费下载

- 6深度技术 Windows 10 x64 企业版 电脑城装机版2021年1月(64位) 高速下载

- 7新萝卜家园电脑城专用系统 Windows10 x64 企业版2019年10月(64位) ISO镜像免费下载

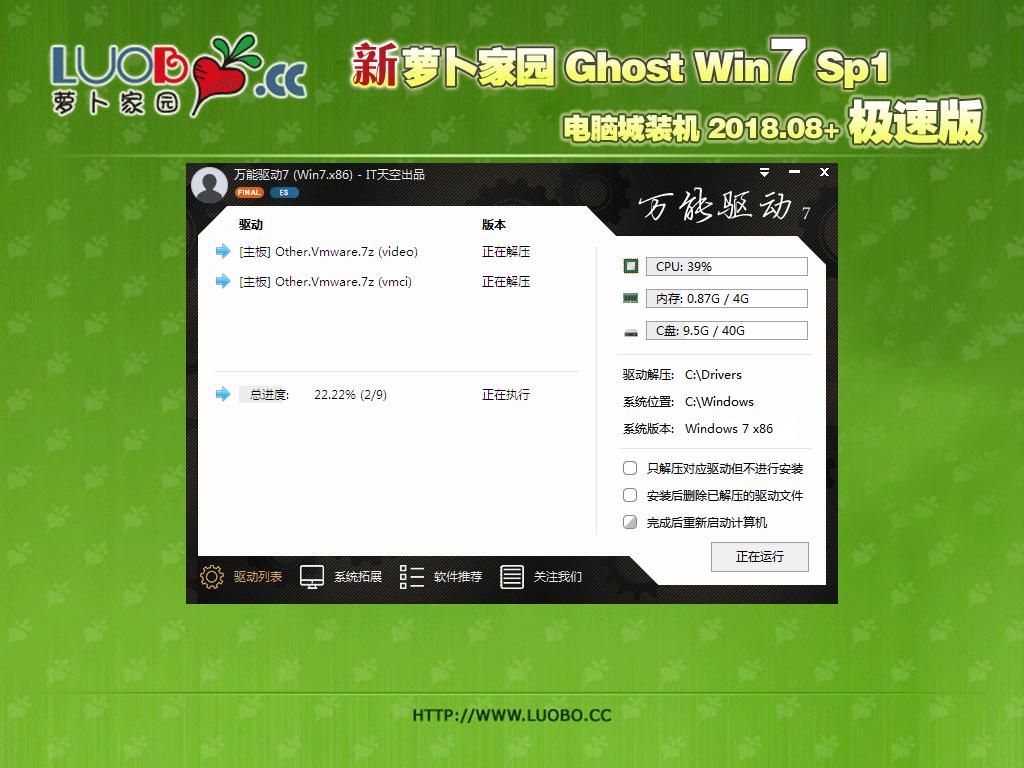

- 8新萝卜家园 GhostWin7 SP1 最新电脑城极速装机版2018年8月(32位)ISO镜像下载

- 9电脑公司Ghost Win8.1 x32 精选纯净版2022年5月(免激活) ISO镜像高速下载

- 10新萝卜家园Ghost Win8.1 X32 最新纯净版2018年05(自动激活) ISO镜像免费下载

热门文章

常用系统

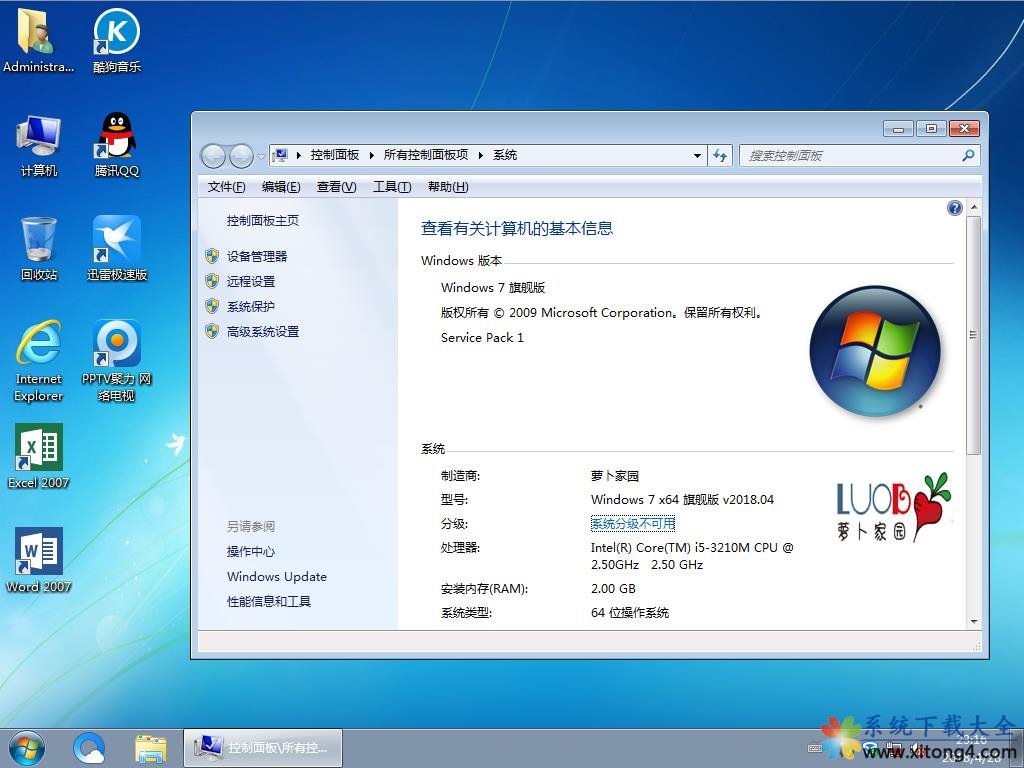

- 1新萝卜家园 Ghost Win7 x64 SP1 极速版2018年4月(64位) 好用下载

- 2深度技术GHOST WIN7 64位 个人装机版 v2022.11最新免费下载

- 3萝卜家园21H1专业版下载_萝卜家园Win10 21H1 64位专业版V2021.06

- 4新萝卜家园电脑城专用系统 Windows10 x86 企业版2020年6月(32位) ISO镜像高速下载

- 5萝卜家园 GHOST WIN10 X86 官方优化版 V2019.06 (32位) 下载

- 6深度技术 Ghost Win7 x64 Sp1 电脑城纯净版2021年2月(64位) ISO镜像高速下载

- 7深度技术 GHOSTXPSP3 电脑城极速装机版 2022年4月 ISO镜像高速下载

- 8深度技术 GHOST WIN7 SP1 X64 官方优化版 V2016.06(64位) 下载

- 9雨林木风 GHOST WIN10 X86 快速安装版 V2020.04 (32位) 下载

- 10Win11专业版下载_Win11游戏专用优化版超强兼容iso免激活下载