Linux后门入侵检测工具以及最新bash漏洞解决方法

一、什么是rootkit?

rootkit是Linux平台下最常见的一种木马后门工具,它主要通过替换系统文件来达到入侵和和隐蔽的目的,这种木马比普通木马后门更加危险和隐蔽,普通的检测工具和检查手段很难发现这种木马。rootkit攻击能力极强,对系统的危害很大,它通过一套工具来建立后门和隐藏行迹,从而让攻击者保住权限,以使它在任何时候都可以使用root权限登录到系统。

rootkit主要有两种类型:文件级别和内核级别,下面分别进行简单介绍。

1、文件级别rootkit

文件级别的rootkit一般是通过程序漏洞或者系统漏洞进入系统后,通过修改系统的重要文件来达到隐藏自己的目的。在系统遭受rootkit攻击后,合法的文件被木马程序替代,变成了外壳程序,而其内部是隐藏着的后门程序。通常容易被rootkit替换的系统程序有login、ls、ps、ifconfig、du、find、netstat等,其中login程序是最经常被替换的,因为当访问Linux时,无论是通过本地登录还是远程登录,/bin/login程序都会运行,系统将通过/bin/login来收集并核对用户的账号和密码,而rootkit就是利用这个程序的特点,使用一个带有根权限后门密码的/bin/login来替换系统的/bin/login,这样攻击者通过输入设定好的密码就能轻松进入系统。此时,即使系统管理员修改root密码或者清除root密码,攻击者还是一样能通过root用户登录系统。攻击者通常在进入Linux系统后,会进行一系列的攻击动作,最常见的是安装嗅探器收集本机或者网络中其他服务器的重要数据。在默认情况下,Linux中也有一些系统文件会监控这些工具动作,例如ifconfig命令,所以,攻击者为了避免被发现,会想方设法替换其他系统文件,常见的就是ls、ps、ifconfig、du、find、netstat等。如果这些文件都被替换,那么在系统层面就很难发现rootkit已经在系统中运行了。

这就是文件级别的rootkit,对系统维护很大,目前最有效的防御方法是定期对系统重要文件的完整性进行检查,如果发现文件被修改或者被替换,那么很可能系统已经遭受了rootkit入侵。检查件完整性的工具很多,常见的有Tripwire、 aide等,可以通过这些工具定期检查文件系统的完整性,以检测系统是否被rootkit入侵。

2、内核级别的rootkit

内核级rootkit是比文件级rootkit更高级的一种入侵方式,它可以使攻击者获得对系统底层的完全控制权,此时攻击者可以修改系统内核,进而截获运行程序向内核提交的命令,并将其重定向到入侵者所选择的程序并运行此程序,也就是说,当用户要运行程序A时,被入侵者修改过的内核会假装执行A程序,而实际上却执行了程序B。

内核级rootkit主要依附在内核上,它并不对系统文件做任何修改,因此一般的检测工具很难检测到它的存在,这样一旦系统内核被植入rootkit,攻击者就可以对系统为所欲为而不被发现。目前对于内核级的rootkit还没有很好的防御工具,因此,做好系统安全防范就非常重要,将系统维持在最小权限内工作,只要攻击者不能获取root权限,就无法在内核中植入rootkit。

二、rootkit后门检测工具chkrootkit

chkrootkit是一个Linux系统下查找并检测rootkit后门的工具,它的官方址: 。 chkrootkit没有包含在官方的CentOS源中,因此要采取手动编译的方法来安装,不过这种安装方法也更加安全。下面简单介绍下chkrootkit的安装过程。

1.准备gcc编译环境

对于CentOS系统,需要安装gcc编译环境,执行下述三条命令:

复制代码代码如下: [root@server ~]# yum -y install gcc

[root@server ~]# yum -y install gcc-c++

[root@server ~]# yum -y install mak

2、安装chkrootkit

为了安全起见,建议直接从官方网站下载chkrootkit源码,然后进行安装,操作如下:

复制代码代码如下: [root@server ~]# tar zxvf chkrootkit.tar.gz[root@server ~]# cd chkrootkit-*

[root@server ~]# make sense

3、使用chkrootkit

安装完的chkrootkit程序位于/usr/local/chkrootkit目录下,执行如下命令即可显示chkrootkit的详细用法:

[root@server chkrootkit]# /usr/local/chkrootkit/chkrootkit -hchkrootkit各个参数的含义如下所示。

参数含义

-h显示帮助信息

-v显示版本信息

-l显示测试内容

-ddebug模式,显示检测过程的相关指令程序

-q安静模式,只显示有问题的内容

-x高级模式,显示所有检测结果

-r dir设置指定的目录为根目录

-p dir1:dir2:dirN指定chkrootkit检测时使用系统命令的目录-n跳过NFS连接的目录

chkrootkit的使用比较简单,直接执行chkrootkit命令即可自动开始检测系统。下面是某个系统的检测结果:

复制代码代码如下: [root@server chkrootkit]# /usr/local/chkrootkit/chkrootkitChecking ifconfig’… INFECTED

Checkingls’… INFECTED

Checking login’… INFECTED

Checkingnetstat’… INFECTED

Checking ps’… INFECTED

Checkingtop’… INFECTED

Checking sshd’… not infected

Checkingsyslogd’… not tested

Checking tar’… not infected

Checkingtcpd’… not infected

Checking tcpdump’… not infected

Checkingtelnetd’… not found

从输出可以看出,此系统的ifconfig、ls、login、netstat、ps和top命令已经被感染。针对被感染rootkit的系统,最安全而有效的方法就是备份数据重新安装系统。

4、chkrootkit的缺点

chkrootkit在检查rootkit的过程中使用了部分系统命令,因此,如果服务器被黑客入侵,那么依赖的系统命令可能也已经被入侵者替换,此时chkrootkit的检测结果将变得完全不可信。为了避免chkrootkit的这个问题,可以在服务器对外开放前,事先将chkrootkit使用的系统命令进行备份,在需要的时候使用备份的原始系统命令让chkrootkit对rootkit进行检测。这个过程可以通过下面的操作实现:

复制代码代码如下: [root@server ~]# mkdir /usr/share/.commands[root@server ~]# cp which –skip-alias awk cut echo find egrep id head ls netstat ps strings sed uname /usr/share/.commands[root@server ~]# /usr/local/chkrootkit/chkrootkit -p /usr/share/.commands/[root@server share]# cd /usr/share/

[root@server share]# tar zcvf commands.tar.gz .commands[root@server share]#rm -rf commands.tar.gz

上面这段操作是在/usr/share/下建立了一个.commands隐藏文件,然后将chkrootkit使用的系统命令进行备份到这个目录下。为了安全起见,可以将.commands目录压缩打包,然后下载到一个安全的地方进行备份,以后如果服务器遭受入侵,就可以将这个备份上传到服务器任意路径下,然后通过chkrootkit命令的“-p”参数指定这个路径进行检测即可。

三、rootkit后门检测工具RKHunter

RKHunter是一款专业的检测系统是否感染rootkit的工具,它通过执行一系列的脚本来确认服务器是否已经感染rootkit。在官方的资料中,RKHunter可以作的事情有:

MD5校验测试,检测文件是否有改动

检测rootkit使用的二进制和系统工具文件

检测特洛伊木马程序的特征码

检测常用程序的文件属性是否异常

检测系统相关的测试

检测隐藏文件

检测可疑的核心模块LKM

检测系统已启动的监听端口

下面详细讲述下RKHunter的安装与使用。

1、安装RKHunter

RKHunter的官方网页地址为:,建议从这个网站下载RKHunter,这里下载的版本是rkhunter-1.4.0.tar.gz。RKHunter的安装非常简单,过程如下:

复制代码代码如下: [root@server ~]# ls

rkhunter-1.4.0.tar.gz

[root@server ~]# pwd

/root

[root@server ~]# tar -zxvf rkhunter-1.4.0.tar.gz[root@server ~]# cd rkhunter-1.4.0

[root@server rkhunter-1.4.0]# ./installer.sh–layout default –install

这里采用RKHunter的默认安装方式,rkhunter命令被安装到了/usr/local/bin目录下。

2、使用rkhunter指令

rkhunter命令的参数较多,但是使用非常简单,直接运行rkhunter即可显示此命令的用法。下面简单介绍下rkhunter常用的几个参数选项。

[root@server ~]#/usr/local/bin/rkhunter–helpRkhunter常用参数以及含义如下所示。

参数 含义

-c, –check必选参数,表示检测当前系统

–configfile

–cronjob作为cron任务定期运行

–sk, –skip-keypress自动完成所有检测,跳过键盘输入–summary显示检测结果的统计信息

–update检测更新内容

-V, –version显示版本信息

–versioncheck检测最新版本

下面是通过rkhunter对某个系统的检测示例:

[root@server rkhunter-1.4.0]# /usr/local/bin/rkhunter -c[ Rootkit Hunter version 1.4.0 ]

#下面是第一部分,先进行系统命令的检查,主要是检测系统的二进制文件,因为这些文件最容易被rootkit攻击。显示OK字样表示正常,显示Warning表示有异常,需要引起注意,而显示“Not found”字样,一般无需理会

复制代码代码如下: Checking system commands…

Performing ‘strings’ command checks

Checking ‘strings’ command [ OK ]

Performing ‘shared libraries’ checks

Checking for preloading variables[ None found ]

Checking for preloaded libraries [ None found ]

Checking LD_LIBRARY_PATH variable [ Not found ]

Performing file properties checks

Checking for prerequisites[ Warning ]

/usr/local/bin/rkhunter[ OK ]

/sbin/chkconfig [ OK ]

….(略)….

[Press ENTER to continue]

<>

#下面是第二部分,主要检测常见的rootkit程序,显示“Not found”表示系统未感染此

复制代码代码如下: rootkitChecking for rootkits…

Performing check of known rootkit files and directories55808 Trojan – Variant A [ Not found ]

ADM Worm [ Not found ]

AjaKit Rootkit [ Not found ]

Adore Rootkit[ Not found ]

aPa Kit [ Not found ]

Apache Worm[ Not found ]

Ambient (ark) Rootkit[ Not found ]

Balaur Rootkit [ Not found ]

BeastKit Rootkit [ Not found ]

beX2 Rootkit [ Not found ]

BOBKit Rootkit[ Not found ]

….(略)….

[Press ENTER to continue]

<>

#下面是第三部分,主要是一些特殊或附加的检测,例如对rootkit文件或目录检测、对恶意软件检测以及对指定的内核模块检测

复制代码代码如下: Performing additional rootkit checks

Suckit Rookit additional checks[ OK ]

Checking for possible rootkit files and directories[ None found ]

Checking for possible rootkit strings[ None found ]

Performing malware checks

Checking running processes for suspicious files[ None found ]

Checking for login backdoors[ None found ]

Checking for suspicious directories [ None found ]

Checking for sniffer log files[ None found ]

Performing Linux specific checks

Checking loaded kernel modules [ OK ]

Checking kernel module names [ OK ]

[Press ENTER to continue]

<>

#下面是第四部分,主要对网络、系统端口、系统启动文件、系统用户和组配置、SSH配置、文件系统等进行检测

复制代码代码如下: Checking the network…

Performing checks on the network ports

Checking for backdoor ports [ None found ]

Performing checks on the network interfacesChecking for promiscuous interfaces[ None found ]

Checking the local host…

Performing system boot checks

Checking for local host name [ Found ]

Checking for system startup files[ Found ]

Checking system startup files for malware[ None found ]

Performing group and account checks

Checking for passwd file [ Found ]

Checking for root equivalent (UID 0) accounts[ None found ]

Checking for passwordless accounts [ None found ]

….(略)….

[Press ENTER to continue]

<>

#下面是第五部分,主要是对应用程序版本进行检测

复制代码代码如下: Checking application versions…

Checking version of GnuPG[ OK ]

Checking version of OpenSSL[ Warning ]

Checking version of OpenSSH[ OK ]

#下面是最后一部分,这个部分其实是上面输出的一个总结,通过这个总结,可以大概了解服务器目录的安全状态。

复制代码代码如下: System checks summary

=====================

File properties checks…

Required commands check failed

Files checked: 137

Suspect files: 4

Rootkit checks…

Rootkits checked : 311

Possible rootkits: 0

Applications checks…

Applications checked: 3

Suspect applications: 1

The system checks took: 6 minutes and 41 seconds

在Linux终端使用rkhunter来检测,最大的好处在于每项的检测结果都有不同的颜色显示,如果是绿色的表示没有问题,如果是红色的,那就要引起关注了。另外,在上面执行检测的过程中,在每个部分检测完成后,需要以Enter键来继续。如果要让程序自动运行,可以执行如下命令:

[root@server ~]# /usr/local/bin/rkhunter –check –skip-keypress同时,如果想让检测程序每天定时运行,那么可以在/etc/crontab中加入如下内容:

30 09 * * * root /usr/local/bin/rkhunter –check –cronjob这样,rkhunter检测程序就会在每天的9:30分运行一次。

安全更新:

今天刚刚爆出Bash安全漏洞,SSH bash紧急安全补丁!重要!

测试是否存在漏洞,执行以下命令:

$ env x=’() { :;}; echo vulnerable’ bash -c “echo this is a test”

vulnerable

this is a test

如果显示如上,那么,很遗憾,必须立即打上安全补丁修复,临时解决办法为:

yum -y update bash

升级bash后,执行测试:

复制代码代码如下: $ env x=’() { :;}; echo vulnerable’ bash -c “echo this is a test”

bash: warning: x: ignoring function definition attemptbash: error importing function definition for `x’

this is a test

如果显示如上,表示已经修补了漏洞。

以上就是Linux后门入侵检测工具以及最新bash漏洞解决方法,谢谢阅读,希望能帮到大家,请继续关注,我们会努力分享更多优秀的文章。

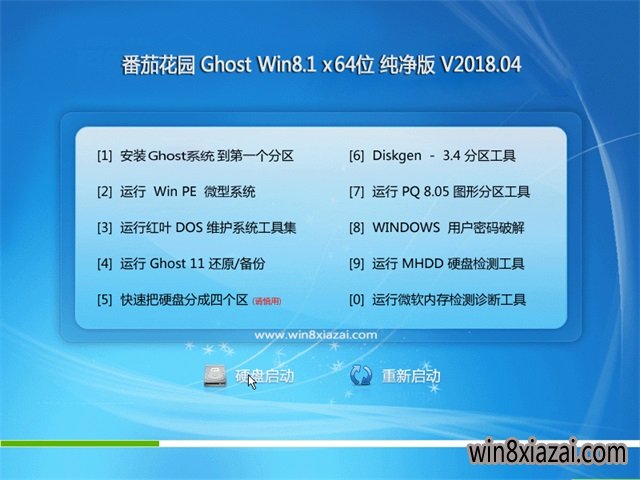

推荐系统

电脑公司Ghost Win8.1 x32 精选纯净版2022年7月(免激活) ISO镜像高速下载

语言:中文版系统大小:2.98GB系统类型:Win8电脑公司Ghost Win8.1x32位纯净版V2022年7月版本集成了自2022流行的各种硬件驱动,首次进入系统即全部硬件已安装完毕。电脑公司Ghost Win8.1x32位纯净版具有更安全、更稳定、更人性化等特点。集成最常用的装机软件,精心挑选的系统维护工具,加上绿茶独有

微软Win11原版22H2下载_Win11GHOST 免 激活密钥 22H2正式版64位免费下载

语言:中文版系统大小:5.13GB系统类型:Win11微软Win11原版22H2下载_Win11GHOST 免 激活密钥 22H2正式版64位免费下载系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。Win11 64位 Office办公版(免费)优化 1、保留 Edge浏览器。 2、隐藏“操作中心”托盘图标。 3、保留常用组件(微软商店,计算器,图片查看器等)。 5、关闭天气资讯。

Win11 21H2 官方正式版下载_Win11 21H2最新系统免激活下载

语言:中文版系统大小:4.75GB系统类型:Win11Ghost Win11 21H2是微软在系统方面技术积累雄厚深耕多年,Ghost Win11 21H2系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。Ghost Win11 21H2是微软最新发布的KB5019961补丁升级而来的最新版的21H2系统,以Windows 11 21H2 22000 1219 专业版为基础进行优化,保持原汁原味,系统流畅稳定,保留常用组件

windows11中文版镜像 微软win11正式版简体中文GHOST ISO镜像64位系统下载

语言:中文版系统大小:5.31GB系统类型:Win11windows11中文版镜像 微软win11正式版简体中文GHOST ISO镜像64位系统下载,微软win11发布快大半年了,其中做了很多次补丁和修复一些BUG,比之前的版本有一些功能上的调整,目前已经升级到最新版本的镜像系统,并且优化了自动激活,永久使用。windows11中文版镜像国内镜像下载地址微软windows11正式版镜像 介绍:1、对函数算法进行了一定程度的简化和优化

微软windows11正式版GHOST ISO镜像 win11下载 国内最新版渠道下载

语言:中文版系统大小:5.31GB系统类型:Win11微软windows11正式版GHOST ISO镜像 win11下载 国内最新版渠道下载,微软2022年正式推出了win11系统,很多人迫不及待的要体验,本站提供了最新版的微软Windows11正式版系统下载,微软windows11正式版镜像 是一款功能超级强大的装机系统,是微软方面全新推出的装机系统,这款系统可以通过pe直接的完成安装,对此系统感兴趣,想要使用的用户们就快来下载

微软windows11系统下载 微软原版 Ghost win11 X64 正式版ISO镜像文件

语言:中文版系统大小:0MB系统类型:Win11微软Ghost win11 正式版镜像文件是一款由微软方面推出的优秀全新装机系统,这款系统的新功能非常多,用户们能够在这里体验到最富有人性化的设计等,且全新的柔软界面,看起来非常的舒服~微软Ghost win11 正式版镜像文件介绍:1、与各种硬件设备兼容。 更好地完成用户安装并有效地使用。2、稳定使用蓝屏,系统不再兼容,更能享受无缝的系统服务。3、为

雨林木风Windows11专业版 Ghost Win11官方正式版 (22H2) 系统下载

语言:中文版系统大小:4.75GB系统类型:雨林木风Windows11专业版 Ghost Win11官方正式版 (22H2) 系统下载在系统方面技术积累雄厚深耕多年,打造了国内重装系统行业的雨林木风品牌,其系统口碑得到许多人认可,积累了广大的用户群体,雨林木风是一款稳定流畅的系统,一直以来都以用户为中心,是由雨林木风团队推出的Windows11国内镜像版,基于国内用户的习惯,做了系统性能的优化,采用了新的系统

雨林木风win7旗舰版系统下载 win7 32位旗舰版 GHOST 免激活镜像ISO

语言:中文版系统大小:5.91GB系统类型:Win7雨林木风win7旗舰版系统下载 win7 32位旗舰版 GHOST 免激活镜像ISO在系统方面技术积累雄厚深耕多年,加固了系统安全策略,雨林木风win7旗舰版系统在家用办公上跑分表现都是非常优秀,完美的兼容各种硬件和软件,运行环境安全可靠稳定。win7 32位旗舰装机版 v2019 05能够帮助用户们进行系统的一键安装、快速装机等,系统中的内容全面,能够为广大用户

相关文章

- windows7系统找不到显示桌面图标(无需窗口最小化也可看得到)

- Win8自动更换桌面背景无需借助第三方软件

- ubuntu系统下查看电脑配置的详细教程

- win7系统中msxml3.dll的问题(开机出现损坏的图像)

- Win7可以免费升级win10吗 免费升级查看方法

- Win7/Win8.1没有收到Win10升级推送通知什么原因?如何解决?

- WinPE系统设定如何修改(可通过修改PE注册表或配置文件来实现)

- Windows8.1系统加快网速的方法

- Ubuntu Server 11.04安装GNOME 3的方法

- win8全局搜索该如何设置(2种方法调出搜索框)

- 在Linux上安装和使用Rsync进行同步的教程

- Win10 Mobile 10586.218升级截图曝光 将使用累积更新补丁升级

- 进入注册表一些常用的命令大全汇总

- Linux系统下挂载Windows分区的方法和技巧

- win8系统D盘根目录下无法新建文件的解决办法

- Win8用Ribbon Disabler工具关闭Ribbon功能区界面

- 在CentOS服务器上配置NTP服务器的教程

- solaris-ftp配置说明

热门系统

- 1华硕笔记本&台式机专用系统 GhostWin7 32位正式旗舰版2018年8月(32位)ISO镜像下载

- 2深度技术 Windows 10 x86 企业版 电脑城装机版2018年10月(32位) ISO镜像免费下载

- 3电脑公司 装机专用系统Windows10 x86喜迎国庆 企业版2020年10月(32位) ISO镜像快速下载

- 4深度技术 Windows 10 x86 企业版 六一节 电脑城装机版 版本1903 2022年6月(32位) ISO镜像免费下载

- 5雨林木风 Ghost Win7 SP1 装机版 2020年4月(32位) 提供下载

- 6深度技术 Windows 10 x64 企业版 电脑城装机版2021年1月(64位) 高速下载

- 7新萝卜家园电脑城专用系统 Windows10 x64 企业版2019年10月(64位) ISO镜像免费下载

- 8新萝卜家园 GhostWin7 SP1 最新电脑城极速装机版2018年8月(32位)ISO镜像下载

- 9电脑公司Ghost Win8.1 x32 精选纯净版2022年5月(免激活) ISO镜像高速下载

- 10新萝卜家园Ghost Win8.1 X32 最新纯净版2018年05(自动激活) ISO镜像免费下载

热门文章

常用系统

- 1深度技术 GHOST WIN7 SP1 X64 喜迎元旦版 V2023.01 下载

- 2深度技术 Ghost Win11 官方专业版下载_深度技术win11系统下载基地

- 3雨林木风最新版 Ghost XP SP3 装机版 YN2018年7月 ISO镜像下载

- 4windows11正式官网版下载-windows11正式官网版 v2023

- 5联想笔记本Windows10专业版下载_联想正版Win10系统免激活下载

- 6联想笔记本&台式机专用系统 GHOSTXPSP3 2018年7月 装机海量驱动DVD版下载

- 7新萝卜家园Ghost Win7 增强装机版64位 v2020.01免费下载

- 8深度技术 ghost win11 64位 纯净版系统 v2023.10下载

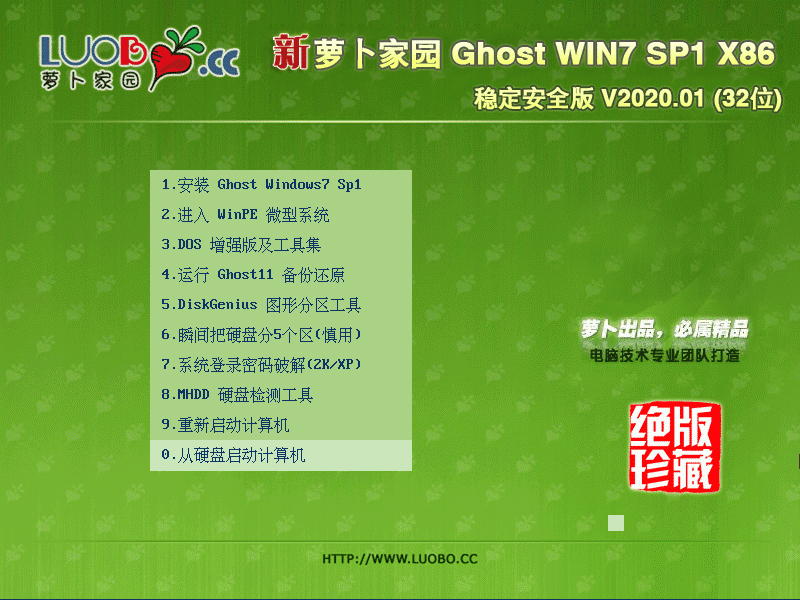

- 9萝卜家园 GHOST WIN7 SP1 X86 稳定安全版 V2023.01 (32位) 下载

- 10深度技术GHOST WIN7 SP1 X64 国庆节特别版 v2020.10最新免费下载